Kategorie: Information Security Insights

Information Security Insights: Aktuelle Einblicke und Best Practices in der Informationssicherheit

Willkommen bei Information Security Insights, Ihrer zentralen Anlaufstelle für tiefgehende Analysen und fundierte Berichte über die Welt der Informationssicherheit. Hier bieten wir Ihnen umfassende Einblicke in die neuesten Entwicklungen, Technologien und Best Practices im Bereich der Informationssicherheit und decken die wichtigsten untergeordneten Themen ab.

Neueste Entwicklungen und Forschung

Unsere Berichterstattung umfasst die aktuellsten wissenschaftlichen Erkenntnisse und technischen Fortschritte im Bereich der Informationssicherheit. Erfahren Sie mehr über innovative Ansätze zur Sicherstellung der Vertraulichkeit, Integrität und Verfügbarkeit von Informationen in einer zunehmend vernetzten Welt.

Cybersicherheit und Bedrohungsabwehr

Information Security Insights beleuchtet die neuesten Bedrohungen und Angriffe im Cyberraum sowie die Strategien und Technologien zu deren Abwehr. Bleiben Sie auf dem Laufenden über Malware, Ransomware, Phishing und andere Cyberbedrohungen sowie die besten Methoden zur Prävention und Reaktion.

Netzwerksicherheit

Erfahren Sie, wie Unternehmen ihre Netzwerke vor unbefugtem Zugriff und Angriffen schützen. Unsere Berichterstattung bietet tiefgehende Einblicke in Firewalls, Intrusion Detection Systeme (IDS), Virtual Private Networks (VPNs) und andere Technologien zur Sicherung von Netzwerkinfrastrukturen.

Cloud-Sicherheit

Mit der zunehmenden Verlagerung von Daten und Anwendungen in die Cloud wächst die Bedeutung der Cloud-Sicherheit. Erfahren Sie mehr über die besten Praktiken und Technologien zur Sicherung von Cloud-Umgebungen, einschließlich Verschlüsselung, Zugriffskontrollen und Sicherheitsüberwachung.

Datenschutz und Compliance

Ein zentraler Bestandteil der Informationssicherheit ist der Datenschutz und die Einhaltung gesetzlicher Vorschriften. Wir informieren Sie über die neuesten Datenschutzgesetze, wie die DSGVO, und deren Auswirkungen auf die Informationssicherheit, sowie über Methoden zur Sicherstellung der Compliance.

Identitäts- und Zugriffsmanagement

Lesen Sie über Strategien und Technologien zur Verwaltung von Benutzeridentitäten und Zugriffsrechten. Erfahren Sie, wie Unternehmen sicherstellen, dass nur autorisierte Personen Zugriff auf sensible Informationen haben, und wie Multi-Faktor-Authentifizierung (MFA) und Single Sign-On (SSO) effektiv umgesetzt werden.

Verschlüsselung und Datensicherheit

Entdecken Sie die Bedeutung der Verschlüsselung für den Schutz sensibler Daten. Wir stellen Ihnen die neuesten Verschlüsselungstechnologien und -standards vor und erläutern, wie Unternehmen diese implementieren, um ihre Daten vor unbefugtem Zugriff zu schützen.

Sicherheitsbewusstsein und Schulungen

Erfahren Sie, wie Unternehmen ihre Mitarbeiter für Informationssicherheit sensibilisieren und schulen. Unsere Berichterstattung umfasst Best Practices für Sicherheitsbewusstseinstrainings und Programme zur Förderung einer sicherheitsbewussten Unternehmenskultur.

Sicherheitsvorfälle und Incident Response

Ein weiterer wichtiger Aspekt der Informationssicherheit ist die Reaktion auf Sicherheitsvorfälle. Erfahren Sie, wie Unternehmen effektive Incident Response Pläne entwickeln und umsetzen, um Sicherheitsvorfälle schnell zu erkennen, zu analysieren und zu beheben.

Technologien und Tools

Erfahren Sie mehr über die neuesten Technologien und Tools, die Unternehmen bei der Sicherstellung ihrer Informationssicherheit unterstützen. Von Antivirensoftware über Sicherheitsinformations- und Ereignismanagement (SIEM) bis hin zu Endpunktschutzlösungen – wir stellen Ihnen die wichtigsten Innovationen vor.

Interviews und Expertenmeinungen

Lesen Sie exklusive Interviews mit führenden Experten im Bereich der Informationssicherheit. Erfahren Sie aus erster Hand, wie Sicherheitsexperten die Herausforderungen und Chancen der Informationssicherheit sehen und welche Strategien sie empfehlen.

Markttrends und Analysen

Bleiben Sie auf dem Laufenden über die neuesten Markttrends und wirtschaftlichen Auswirkungen der Informationssicherheit. Unsere Expertenanalysen bieten Ihnen wertvolle Einblicke in Marktbewegungen, Investitionstrends und die strategischen Entscheidungen führender Unternehmen.

Konferenzen und Veranstaltungen

Erhalten Sie umfassende Berichte über wichtige Konferenzen, Branchenveranstaltungen und Workshops im Bereich der Informationssicherheit. Bleiben Sie informiert über die Diskussionen und Präsentationen, die die Landschaft der Informationssicherheit prägen.

Fallstudien und Best Practices

Lernen Sie aus detaillierten Fallstudien und Best Practices, wie Unternehmen ihre Informationssicherheitsprogramme erfolgreich implementiert haben. Diese Praxisbeispiele bieten wertvolle Einblicke und praktische Tipps für die Umsetzung eigener Sicherheitsinitiativen.

Information Security Insights ist Ihre unverzichtbare Ressource für alles, was Sie über die Sicherstellung und Verwaltung von Informationen wissen müssen. Bleiben Sie informiert und an der Spitze der Informationssicherheit mit Information Security Insights!

Cyber Risk Index – Fehlender Überblick führt bei Unternehmen zu einem erhöhten Cyberrisiko

Cyber Risk Index (CRI) für das erste Halbjahr 2022. Darin geben 76 Prozent aller in Deutschland befragten Unternehmen an, in den letzten zwölf Monaten Sicherheitsvorfälle erlebt zu haben, in deren Folge Kundendaten verloren oder gestohlen wurden. Bei 29 Prozent sind es sogar sieben oder mehr Vorfälle. Damit liegt der Anteil …

Ransomware Angriffe und Hacktivismus treffen Industrieunternehmen

Ransomware Angriffe – Die ICS-CERT-Experten von Kaspersky prognostizieren aufgrund einer vergrößerten Angriffsfläche durch die Digitalisierung Aktivitäten freiwilliger und cyberkrimineller Insider sowie mehr Ransomware-Angriffe auf kritische Infrastrukturen im kommenden Jahr [1]. Weiter werden sich die technischen, wirtschaftlichen und geopolitischen Veränderungen, auch in Bezug auf die Qualität der Bedrohungserkennung auswirken und zu …

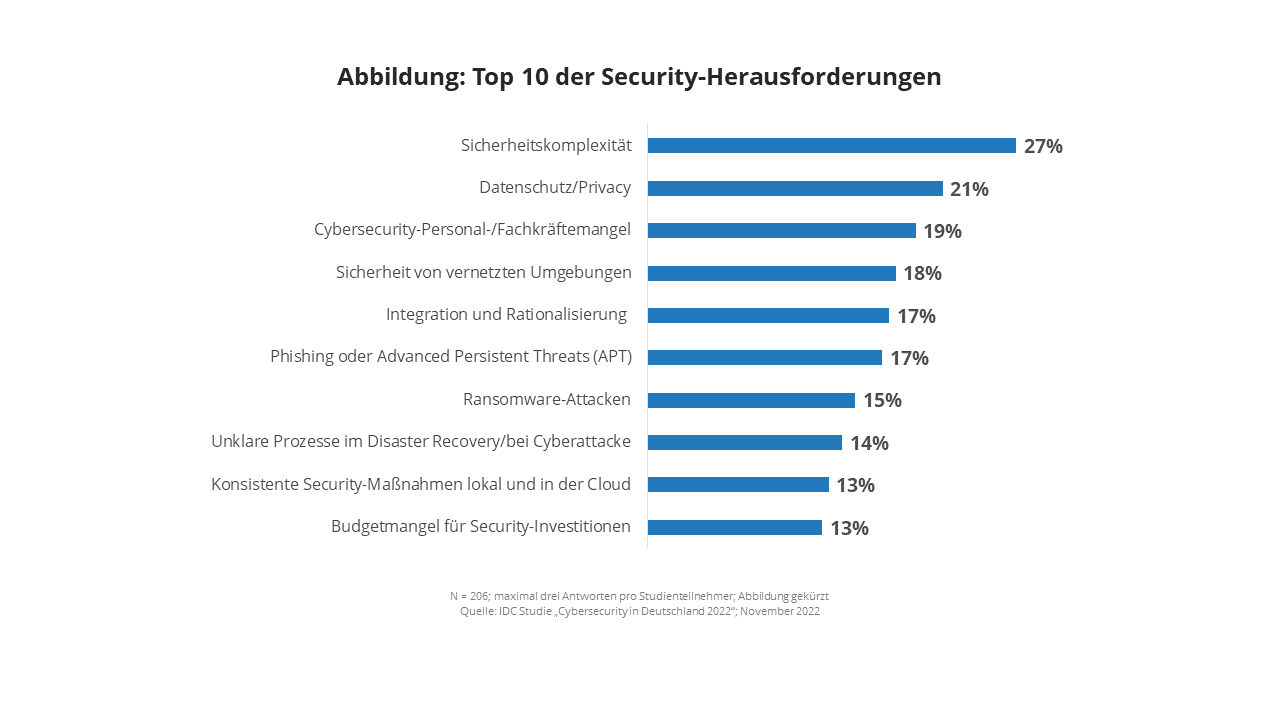

IDC-Studie: deutsche Organisationen haben oder erwarten einen akuten Security-Fachkräftemangel

IT-Security – nach den großen Ransomware-Wellen und den weitreichenden Veränderungen in den IT-Landschaften durch die COVID-Pandemie führen nun auch die geopolitischen Folgen des Ukraine-Kriegs dazu, dass viele Organisationen erneut Anpassungen an ihrer Cyberverteidigung vornehmen müssen. Den geplanten Maßnahmen zur Optimierung der IT-Security -Landschaft stehen allerdings zahlreiche, gewichtige Herausforderungen entgegen, denen …

BSI-Lagebericht 2022: Gefährdungslage im Cyber-Raum hoch wie nie

Die Gründe für die hohe Bedrohungslage sind anhaltende Aktivitäten im Bereich der Cyber-Kriminalität, Cyber-Angriffe im Kontext des russischen Angriffs auf die Ukraine und auch in vielen Fällen eine unzureichende Produktqualität von IT- und Software-Produkten. Bundesinnenministerin Nancy Faeser: „Die seit dem russischen Angriffskrieg auf die Ukraine anhaltend erhöhte Cyber-Bedrohungslage erfordert eine strategische Neuaufstellung und deutliche …

National Security Overview: Russian intelligence changes approach

Facing obstacles to human intelligence operations in the West, Russia has turned to the cyber environment and other intelligence sources, including foreigners in Russia. Published by the Finnish Security and Intelligence Service (Supo) on 29 September, the National Security Overview describes this revised approach. The main intelligence gathering approach traditionally …

BSI bestätigt Sicherheitseigenschaften von iPhone und iPad

Smartphones und Tablets sind zentrale Elemente der Digitalisierung. Den Sicherheitseigenschaften dieser Produkte kommt daher eine besondere Bedeutung für einen sicheren digitalen Alltag zu. Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat daher die allgemeinen Sicherheitseigenschaften und die Möglichkeiten zur sicheren Nutzung der Geräte und insbesondere der Betriebssysteme iOS und …

The next generation of facial biometric technology

Onfido, the leading global digital identity verification and authentication provider, today unveiled Motion, a next generation biometric liveness solution to enhance its Real Identity Platform, launched in May. Motion delivers seamless, secure, and inclusive customer verification and is iBeta Level 2 compliant. With a simple head-turn capture, businesses can automate customer onboarding and assess …

60% of Cybersecurity Professionals Feel They Are Losing Ground Against Cybercriminals

Security Operations lack capability to Detect, Respond and Remediate Attacks in Real Time, According to Trellix Research. Trellix, the cybersecurity company delivering the future of extended detection and response (XDR), today released global research revealing the cost of siloed security, weak spots in protection and lack of confidence amongst security …